RUANG

LINGKUP KEAMANAN KOMPUTER DAN JARINGAN

Pengertian

Sistem Keamanan Komputer

Sistem

merupakan suatu sekumpulan dari elemen atau unsur yang saling berkaitan satu

sama lain dan mempunyai tujuan yang

sama. Keamanan adalah suatu kondisi yangmana

yang terbebas dari dampak atau resiko. Komputer merupakan suatu perangkat yang terdiri atas software serta hardware dan di kendalikan

oleh brainware yaitu manusia. Apabila

ketiga kata ini dirangkai maka akan mempunyai arti yaitu suatu sistem

yang mengkondisikan komputer agar terhindar dari berbagai resiko atau masalah

Keamanan

komputer merupakan suatu cabang dari

teknologi yang dikenal dengan istilah keamanan informasi yang di

terapkan pada komputer. Sasaran dari keamanan komputer yaitu antara lain adalah

sebagai perlindungan informasi terhadap korupsi atau pencurian, serta pemeliharaan ketersediaan , seperti yang

telah di jabarkan dalam kebijakan keamanan.

Lingkup

keamanan merupakan sisi-sisi dari jangkauan keamanan komputer yang dapat

dilakukan. Lingkup keamanan terdiri atas

:

1. Pengamanan

Secara Fisik

Contoh

pengamanan secara fisik yang dapat dilakukan yaitu : wujud komputer yang

dapat di lihat dan diraba seperti : monitor, CPU, keyboard . Menempatkan sistem

komputer di lokasi atau tempat yang

dapat dengan mudah diawasi serta

di kendalikan, di tempatkan pada ruangan tertentu yang dapat dikunci dan

juga sulit untuk dijangkau oleh orang lain sehingga tidak akan

ada komponen yang hilang. Disamping itu , dengan menjaga kebersihan dalam ruangan, hindari ruangan yang panas

berdebu, kotor danjuga lembab,Ruangan

haruslah tetap dingin jika perlu ber AC

akan tetapi tidak lembab

2. Pengamanan

Akses

Pengamanan

akses yang dapat di lakukan untuk PC yang menggunakan sebuah sistem operasi,

lagging atau penguncian dan sistem operasi jaringan. Tujuannya agar dapat

mengantisipasi kejadian yang sifatnya terjadi secara disengaja ataupun tidak

disengaja, seperti keteledoran pengguna yang kerap kali dapat meninggalkan

komputer dalam keadaan yang masih

menyala atau hidup dan apabila berada dalam jaringan komputer yang masih berada dalam keadaan logon user .

dalam komputer jaringan pengamanan

komputer merupakan tanggungjawab dari

administrator yang dapat mengendalikan serta mendokumentasikan seluruh akses

terhadap sistem komputer tersebut dengan baik.

3. Pengamanan

Data

Pengamanan

data dapat di lakukan dengan menerapkan sistem tingkatan atau hierarki akses

yangmana seseorang hanya dapat mengakses data tertentu saja yang merupakan

menjadi haknya. Bagi data yang sifatnya

sangat sensitif dapat menggunakan

password atau kata sandi.

4. Pengamanan

Komunikasi Jaringan

Pengamanan

komunikasi jaringan dapat di lakukan dengan cara menggunakan kriptografi yangmana data yang

sifat nya sensitif di enkripsi atau di sandikan terlebih dahulu sebelum di

transmisikan melalui jaringan tersebut.

Aspek

Dan Ancaman Terhadap Security

Adapun

aspek dan ancaman terhadap security diantaranya yaitu:

1. Privacy

Privacy

adalah sesuatu yang sifat nya rahasia atau private. Intinya adalah suatu pencegahan supaya informasi tersebut tidak

dapat di akses oleh orang yang tidak di kenal atau tidak berhak. Contohnya

adalah, e – mail atau file-file lain yang tidak boleh di baca orang lain

meskipun ia adalah administrator.

2. Confidentiality

Confidentiality

adalah data yang di berikan kepada pihak

lain dengan tujuan khusus namun tetap

dijaga penyebarannya. Contohnya adalah, data yang bersifat pribadi seperti :

Nama, Alamat, No KTP, Telpon dan lain sebagainya.

3. Integrity

Integrity

atau penekanan nya adalah suatu informasi tidak boleh di ubah terkecuali

oleh pemilik informasi tersebut.

Terkadang data yang sudah terenskripsi

pun tidak terjaga integritas nya karena adanya suatu kemungkinan chaper text dari enkripsi

tersebut yang berubah. Contoh : Penyerangan Integritas pada saat sebuah e –

mail di kirimkan di tengah jalan kemudian di sadap dan di ganti isinya, sehingga

e-mail tersebut yang sampai ketujuan telah

berubah.

4. Autentication

Authentication

ini akan di lakukan sewaktu user login dengan menggunakan nama user serta

passwordnya. Hal ini biasa nya akan berhubungan dengan hak akses seseorang,

apakah dia pengakses yang sah atau bukan.

5. Availability

Availability

, dalam aspek ini berkaitan dengan apakah suatu data tersedia ketika dibutuhkan atau diperlukan oleh pengguna.

Jika sebuah data ataupun informasi

terlalu ketat pengamanannya maka akan

menyulitkan dalam akses data tersebut. Sealin

itu akses yang lambat juga dapat menghambat terpenuhnya aspek

availability. Serangan yang sering di lakukan pada aspek ini adalah Denial of

Service ( DoS ), yaitu merupakan penggagalan dari service sewaktu adanya

permintaan data sehingga komputer tidak dapat melayaninya. Contoh lain dari

Denial of Service ini adalah mengirimkan

suatu request yang berlebihan sehingga dapat menyebabkan komputer tidak

dapat lagi menampung beban tersebut dan hingga pada akhirnya komputer down.

Metode

Pengamanan Komputer

1. Network

Topology

Network

Topology adalah sebuah jaringan komputer yang dapat dibagi atas kelompok

jaringan eksternal Internet atau pihak luar dari kelompok jaringan internal dan

kelompok jaringan eksternal diantaranya disebut dengan DeMilitarized Zone ( DMZ

).

2. Security

Information Management

Yaitu

salah satu alat bantu yang dapat digunakan oleh para pengelola jaringan

komputer adalah Security Information Management ( SIM ). SIM berfungsi dalam

menyediakan seluruh informasi yang berkaitan dengan pengamanan jaringan

komputer secara terpusat.

3. IDS

/ IPS

Intrusion

detection system ( IDS ) dan Intrusion Prevention system ( IPS ) merupakan sistem yang dapat digunakan untuk mendeteksi

serta melindungi sebuah sistem keamanan dari serangan pihak luar maupun dalam.

4. Port

Scanning

Metode

Port Scanning biasanya di gunakan oleh para penyerang guna mengetahui port apa

saja yang terbuka di dalam sebuah sistem jaringan komputer. Cara kerjanya

adalah dengan cara mengirimkan paket inisiasi koneksi ke setiap port yang telah

di tentukan sebelumnya. Apabila port scanner

menerima jawaban dari sebuah port, maka terdapat aplikasi yang sedang bekerja

dan siap menerima koneksi pada port tersebut.

5. Packet

Fingerprinting

Dengan

melakukan Packet Fingerprinting, kita dapat mengetahui peralatan apa saja yang

tedapat dalam sebuah jaringan komputer. Hal tersebut sangat berguna terutama

dalam sebuah organisasi besar yangmana

terdapat berbagai jenis peralatan dari

jaringan komputer dan sistem operasi yang di gunakan.

OTENTIFIKASI PEMAKAI PADA

SISTEM KOMPUTER

Kebanyakan proteksi didasarkan asumsi

sistem mengetahui identitas pemakai. Ketika login disebut otentifikasi pemakai

(user authentication). Kebanyakan metode otentifikasi didasarkan pada 3 cara,

yaitu (Prasojo & Riyanto 2011) :

· Sesuatu

yang diketahui pemakai. Misalnya, password, kombinasi kunci, nama kecil ibu kandung

dsb.

· Sesuatu

yang dimiliki pemakai. Misalnya badge, kartu identitas, kunci dsb.

· Sesuatu

tentang pemakai. Misalnya, sidik jari, sidik suara, foto, tanda tangan.

1. Password

Pemakai

memilih satu kata kode, mengingatnya, dan mengetikkan saat akan mengakses

sistem komputer. Saat diketikkan, komputer tidak menampilkan dilayar. Teknik

ini mempunyai kelemahan yang sangat banyak dan mudah ditembus. Pemakai

cenderung memilih password yang mudah diingat. Seseorang yang kenal dengan

pemakai dapat mencoba login dengan sesuatu yang diketahuinya mengenai pemakai

(Prasojo & Riyanto 2011).

Proteksi password

dapat ditembus dengan mudah, antara lain (Prasojo & Riyanto 2011):

a) Terdapat

file berisi nama depan, nama belakang, nama jalan, nama kota, dari kamus ukuran

sedang disertai dengan pengejaan dibalik, nomor plat mobil yang valid dan

string-string pendek karakter acak.

b) Isian

di file dicocokkan dengan file password.

Upaya untuk lebih mengamankan proteksi

password, antara lain (Prasojo & Riyanto 2011):

a) Salting,

menambahkan string pendek ke string sebuah password yang diberikan pemakai

sehingga mencapai panjang password tertentu.

b) One

time password. Pemakai harus mengganti password secara teratur. Upaya ini

membatasi peluang password telah diketahui atau dicoba-coba pemakai lain.

Bentuk ekstrim pendekatan ini adalah one time password, yaitu pemakai mendapat

satu buku berisi daftar password. Setiap kali pemakai login, pemakai

menggunakan password berikutnya yang terdapat didaftar password. Dengan one

time password, pemakai direpotkan keharusan menjaga agar buku password- nya

jangan sampai dicuri.

c) Satu

daftar panjang pertanyaan dan jawaban. Variasi terhadap password adalah

mengharuskan pemakai memberi satu daftar pertanyaan panjang dan jawabannya.

Pertanyaan-pertanyaan dan jawaban dipilih pemakai sehingga pemakai mudah

mengingatnya dan tak perlu menuliskan dikertas. Pada saat login, komputer

memilih salah satu dari pertanyaan pertanyaan secara acak, menanyakan ke

pemakai dan memeriksa jawaban yang diberikan.

d) Tantangan

tanggapan (chalenge response). Pemakai diberi kebebasan memilih suatu

algoritma, misalnya X3, ketika pemakai login, komputer menuliskan dilayar angka

3. Dalam kasus ini, pemakai mengetik angka 27. Algoritma dapat berbeda di pagi,

sore, dan hari berbeda, dari terminal berbeda, dan seterusnya.

2. Pembatasan

Pembatasan-pembatasan

dapat dilakukan sehingga memperkecil peluang penembusan oleh pemakai yang tak

diotoritasi, misalnya (Prasojo & Riyanto 2011) :

Ø Pembatasan

login. Misalnya, login hanya diperbolehkan:

a. Pada

terminal tertentu.

b. Hanya

ada waktu dan hari tertentu.

Ø Pembatasan

dengan call-back. Login dapat dilakukan siapapun. Bila telah sukses login,

sistem segera memutuskan koneksi dan memanggil nomor telepon yang telah

disepakati. Penyusup tidak dapat menghubungi lewat sembarang saluran telepon,

tetapi hanya pada saluran telepon tertentu.

Ø Pembatasan

jumlah usaha login. Login dibatasi sampai tiga kali dan segera dikunci dan

diberitahu ke administrator. Semua login direkam dan sistem operasi melaporkan

informasi-informasi berikut:

a. Waktu

pemakai login

b. Terminal

di mana pemakai login.

MEKANISME PROTEKSI SISTEM KOMPUTER

Pada sistem komputer banyak objek yang perlu diproteksi,

yaitu (Prasojo & Riyanto 2011):

1.

Objek

perangkat keras. Objek yang perlu diproteksi, antara lain: pemroses, segmen

memori, terminal, disk drive, printer, dan sebagainya.

2.

Objek

perangkat lunak. Objek yang perlu diproteksi, antara lain: proses, file, basis

data, semaphore, dan sebagainya.

v Perangkat Lunak Keamanan Sistem

Merupakan

perangkat lunak yang digunakan untuk membantu menjaga keamanan suatu sistem

komputer, diantaranya adalah anti virus, anti spam dan spyware, firewall dan

backup resource (Prasojo & Riyanto 2011).

1.

Anti

Virus

Solusi ideal terhadap ancaman virus adalah pencegahan.

Jangan ijinkan virus masuk ke sistem. Sasaran ini, tidak mungkin dilaksanakan

sepenuhnya. Pencegahan dapat mereduksi sejumlah serangan virus. Setelah

pencegahan terhadap masuk virus, maka pendekatan berikutnya yang dapat

dilakukan adalah (Prasojo & Riyanto 2011):

1)

Deteksi.

Begitu terinfeksi, tentukan apakah infeksi memang telah terjadi dan cari lokasi

virus.

2)

Identifikasi.

Begitu virus terdeteksi, maka identifikasi virus yang menginfeksi program.

3)

Penghilangan.

Begitu virus dapat diidentifikasi, maka hilangkan semua jejak virus dari

program yang terinfeksi dan program dikembalikan ke semula (sebelum

terinfeksi).

Jika deteksi berhasil dilakukan, tetapi identifikasi atau

penghilangan tidak dapat dilakukan, maka alternatif yang dilakukan adalah

menghapus program (atau uninstall) yang terinfeksi dan salin (copy atau

re-install) kembali program yang masih bersih.

2.

Anti

Spam dan Spyware

Pastikan komputer anda telah terinstal perangkat lunak anti spam,

trojan, worm, dan spyware. Spam adalah sejenis komersial e-mail menjadi sampah

mail (junkmail). Para spammer dapat mengirim jutaan e-mail via internet untuk

kepentingan promosi produk atau informasi tertentu. Efeknya sangat mengganggu

kenyamanan e-mail pengguna dan berpotensi juga membawa virus / worm / trojan

(Prasojo & Riyanto 2011).

Sedangkan, spyware adalah suatu program dengan tujuan menyusupi iklan

tertentu (adware) atau mengambil informasi penting di komputer pengguna.

Spyware berpotensi mengganggu kenyamanan pengguna dan mencuri data-data

tertentu di komputer untuk dikirim ke Cracker. Efek spyware akan menkonsumsi

memori komputer sehingga komputer menjadi lambat atau hang (Prasojo &

Riyanto 2011).

Biasanya untuk mengatasi hal ini cukup diinstal antivirus, karena

sebagian besar antivirus juga bisa difungsikan sebagai anti spam, spyware, dan

berbagai program jahat lainnya. Meskipun demikian, anda dapat menggunakan

perangkat lunak gratisan yang berfungsi secara khusus untuk menangani

masing-masing gangguan (Prasojo & Riyanto 2011).

3.

Firewall

Pendekatan pertama untuk menangani masalah keamanan

jaringan komputer adalah memisahkan web site atau home page secara fisik yang

terhubung ke jaringan internal yang berisi data dan sumber daya informasi.

Pendekatan yang kedua adalah memberikan password (kata sandi tertentu) kepada

orang-orang yang hanya memiliki kepentingan saja. Pendekatan ketiga adalah

membangun tembok perlindungan. Hal ini adalah strategi yang sama dengan yang

digunhakan oleh kontraktor bangunan yang membangun tembok tahan api (firewall) di

kodominium dan apartemen untuk mencegah api menyebar dari satu unit ke unit

yang lain. (McLeod Jr., 2001:77) (Prasojo & Riyanto 2011).

McLeod Jr., (2001:78) menyatakan bahwa sistem keamanan

jaringan dengan menggunakan firewall dibagi menjadi tiga, yaitu (Prasojo &

Riyanto 2011) :

1.

Packet-filtering

firewall.

Sistem keamanan dengan packet-filtering firewall adalah

suatu alat yang biasanya terdapat dalam suatu jaringan yang merupakan router

sebagai pengarah arus lalu lintas. Apabila router tersebut ditempatkan di

antara jaringan internet dan jaringan internal (LAN), maka router dapat

berfungsi sebagai firewall. Router ini dilengkapi dengan tabel-tabel data, yang

diciptakan oleh programmer jaringan yang mencerminkan kebijakan penyaringan.

Router mengakses tabel-tabel itu untuk setiap transmisi, sehingga hanya

mengizinkan pesan tertentu dari lokasi tertentu untuk lewat. Keterbatasan

router adalah ia hanya mengamankan satu titik. Jika ada hacker yang menyelinap

melalui titik lain, maka ada kemungkinan sistem keamanan dapat ditembus.

2.

Circuit-level

firewall.

Sistem Circuit-level firewall adalah sebuah komputer yang

dipasang diantara jaringan internet dan jaringan internal (LAN). Komputer ini

dapat mengintegrasi logika pengujian keaslian (authentication logic) ke dalam

proses penyaringan. Programmer jaringan menciptakan kode yang diperlukan untuk

semua transaksi.

3.

Application-level

firewall.

Adalah bentuk keamanan yang paling lengkap dengan

menciptakan zona keamanan antara internet dan jaringan internal (LAN). Zona ini

terdiri dari suatu mekanisme isolasi yang memisahkan antara jaringan internal

dan jaringan internet oleh suatu router. Mekanisme isolasi tersebut terdiri

dari beberapa alat termasuk exsternal services host. Alat ini dapat menuliskan

penyaringan yang disesuaikan untuk setiap aplikasi suatu program. Programmer

jaringan harus menuliskan kode spesifik untuk setiap aplikasi dan apabila

aplikasi itu ditambah, dihapus atau dimodifikasi, kode tersebut harus

diperbaharui.

4.

Backup

Resources

Merupakan perangkat lunak yang digunakan untuk melakukan

backup data dan sistem. Untuk pengguna Windows, dapat memanfaatkan fitur System

Restore untuk melakukan backup sistem, yaitu mengembalikan keadaan sistem

operasi ke keadaan tanggal tertentu (Prasojo & Riyanto 2011).

PROGRAM PROGRAM JAHAT

1) Virus

komputer

Merupakan program komputer yang dapat

menggandakan atau kembali dirinya sendiridan menyebar dengan cara menyisipkan baru

dirinya ke dalam program atau dokumen lain Virus komputer dapat dianalogikan

dengan virus biologi yang menyebar dengan cara menyisipkan dirinya sendiri ke

sel makhluk hidup. Virus komputer dapat merusak (misalnya dengan merusak data

pada dokumen), membuat penggunakomputer merasa terganggu, maupun tidak

menimbulkan efek sama sekali.

Virus

komputer umumnya di buat untuk tujuan yang tidak baik , banyak Efeknegatif yang

di timbulkan oleh virus komputer seperti memperbanya dirinya sendirijadi memori

menjadi kecil, hal ini membuat komputer sering menggantung atau membekukan,

lalumengubah ekstensi pada mengajukan dan Pprogram yang membuat berkas program

tersebut tidak bisadi gunakan, dan dapat juga mencuri data pribadi seseorang

tanpa sepengetahuan orangtersebut. selain itu itu juga virus dapat merusak

perangkat keras Pada komputer.

2) Virus

Trojan

Virus

Trojan atau yang sering disebut dengan Trojan kuda merupakan sebuah bentuk Program

yang penutup sebagai aplikasi jinak . tidak seperti virus lainnya , Trojan

kudatidak mereplikasi diri mereka sendiri tapi mereka bisa merusak dan

mengurangi kinerjakomputer anda seperti virus lainnya. Salah satu jenis yang

pagar berbahaya Dari Trojan kudayaitu program yang mengklaim untuk membersihkan

komputer Anda dari virus, tapi malahjadi bukan membersihkan ini memperkenalkan

virus ke komputer Anda

Jenis-jenis

virus trojan kuda

1. Terpencil

Mengakses Trojan

Disingkat

sebagai TIKUS, adalah salah satu dari tujuh jenis utamadari Trojan kuda

dirancanguntuk memberikan penyerang dengan kontrol penuh dari sistem korban.

Diubah biasanya tersembunyi virus trojan kuda ini dalam permainan dan program

kecil lainnya yang tidakcuriga pengguna kemudian cepat pada komputer mereka.

2. Data

Mengirim Trojanjenis Trojan kuda

ini merupakan program yang dirancang untuk mendapatkan

data pentingdari target serangan data-data penting tersebut seperti akun, kata

sandi, informasi kartu kredit,mengajukan, catatan alamat surel atau lain

sebagainya.Trojan jenis ini dapat mencari serta mengirim data pada komputer dan

komputer anda, atau mereka bisa menginstal pencatat kunci dan mengirim semua

penekanan tombol direkam dan kemudianterkirim kembali informasi ter sebutuntuk

penyerang atau yang seringdisebut peretas/kejahatan dunia maya yang merancang

virus tersebut.

3. merusak

trojan / trojan perusak

Trojan

perusak merupakan suatu jenis Trojan kuda yang dirancang untuk menghancurkan

danmelacak mengajukan, dan lebih seperti virus dari yang lain Trojan. hal ini

sering tidak terdeteksi olehperangkat lunak anti Virus yang anda gunakan, baru

apabila anti Virus yang anda pakai tidak ke atas ke tanggal.

4. Proksi

trojan

Jenis

Trojan kuda yang dirancang untuk menggunakan komputer korban sebagai server

proxy hal ini memberikan penyerang kesempatan untuk melakukan segala sesuatu

darikomputer Anda, termasuk kemungkinan melakukan penipuan kartu kredit dan

kegiatan ilegallainnya, atau bahkan menggunakan sistem anda untuk memulai

serangan berbahaya terhadap jaringan lain

5. Transfer

BerkasProtokol (FTP)

suatu

jenis Trojan kuda dirancang untuk membuka pelabuhan 21 (mengajukan transfer

protokol) danmemungkinkan penyerang terhubung ke komputer anda menggunakan

Mengajukan Transfer Protokol(FTP).

6. Keamanan

perangkat lunak penyandang cacat Trojan

suatu

jenis Trojan kuda berhenti dirancang atau membunuh keamanan program seperti

programanti Virus atau firewall tanpa pengguna mengetahuSaya. jenis Trojan ini

biasanya dikombinasikandengan jenis lain dari Trojan sebagai muatan

7. DoS

menyerangPenyangkalan dari Melayani menyerang

atau Serangan DoS, merupakan jenis serangan

pada jaringan yangdirancang untuk membawa jaringan turun dengan membanjiri lalu

lintas banyak serangan DoS,seperti ping dari Kematian dan Titik air mata serangan,

manfaatkan keterbatasan dalam TCP /AKU P protokol. untuk semua serangan DoS

dikenal, ada perbaikan perangkat lunak administratorsistem dapat menginstal

untuk membatasi kerusakan yang disebabkan oleh serangan. Tapi,seperti virus ,

serangan DoS baru yang terus-terus menerus oleh peretas.

3) Cacing

Istilah

cacing diambil dari bahasa inggris yang berarti cacing, dalam hal ini kita

lebihtepat sebutan sebagai cacing komputer. penamaan cacing atau cacing untuk

program inimemang Merujuk untuk kemampuannya untuk mengganggu sistem

komputer.Adapun pengertian cacing adalah sebuah program yang memiliki ukuran

kecil yang mampuuntuk berjalam pada sebuah sistem operasi komputer atau sistem

jaringan komputer, programcacing memiliki kemampuan untuk mengembangbiakan

dirinya sendiri pada kedua sistemtersebut.

Efek

yang Ditimbulkan oleh Cacing

Efek

dari cacing pada sistem operasi akan membuat komputer teras lambat karena

dianggapkomputer sedang melakukan aktivitas berat, juga pada sistem jaringan

komputer maka akanteras keterhubungan jaringan lelet atau lambat karena cacing

menjadikerja memenuhi akses jaringantersebut.

Cara

kerja Cacing Komputer

berbeda

selain itu dengan virus, cacing tidak memiliki kemampuan merusak sistem, cacing

tidak bisa merusak data atau mengajukan sistem. Cacing bertingkah hanya sebagai

parasit yang tidak secaralangsung merusak sistem komputer. Namun jika cacing

dibiarkan maksebuah lambat-laun komputer permainan kata-kata akan mengalami

penurunan dalam hal kinerja, bahkan karena terus terus menerus paksakomputer

untuk bekerja tambahan, maka komputer permainan kata-kata akan mengalami

kerusakan.Cacing juga berbeda dengan virus dalam hal cara penyebaran atau cara

menginpeksi korbannya.Jiko virus biasanya manfaatkan program lain dengan

menyisipkan dirinya sendiri pada program tersebut, maka cacing tidak perlu

bantuan program lain untuk menyusu ke sebuahsistem. Dan virus butuh campur

tangan pengguna untuk menular sebuah sistem dengan cara penggunamenjalankan

program yang telah terjangkit virus, sedangkan cacing sama sekali tidak

butuhcampur tangan manusia. Cacing manfaatkan jaringan komputer untuk menyusu

ke komputerlain yang terhubung pada jaringan tersebut. pertama kali cacing

menyusu ke sebuah sistemadalah dengan manfaatkan celah keamanan atau lebih

populer dengan nama kerentanan.

Cara

menghilangkan Cacing pada Komputer

Satu-satunya

cara untuk mencegah cacing masuk ke sistem komputer adalah dengan

selalumengupdate sistem operasi komputer. Mengupdate sistem operasi dapat

menutup celahkeamanan yang sebelumnya terbuka dan kini telah diperbaiki oleh

pengembang sistem operasitersebut.Adapun jika komputer telah terjangkit program

cacing maka yang perlu kita lakukan adalahtutupnya dengan menggunakan anti

Virus yang telah mampu untuk mendeteksi keberadaancacing. Kebanyakan anti Virus

saat ini telah mendukung pembasmian cacing, contoh Anti Virusyang bisa

menghilangkan cacing di antaranya: rata-rata, Avira, Kaspersky, Symantec dan

masih banyak yang lainnya.

Contoh

Cacing Komputer

Ada

beberapa program cacing yang telah diketahui dan cukup populer, diantaranya

adalah:

Ø ADMw0rm

Ø Kode

merah

Ø Surat

cinta

Ø Nimda

Ø SQL-Slammer

PERANGKAT

LUNAK KEAMANAN SISTEM

Kesalahan

kerentanan dan keamanan perangkat lunak dapat dikurangi jika secure software

development process (SSDP) diikuti, seperti memenuhi aspek keamanan pada tahap

membangun perangkat lunak. Keamanan perangkat lunak sangat penting dalam

perangkat lunak, sebagian besar keamanan perangkat lunak tidak ditangani sejak

software development life cycle (SDLC). Sistem perangkat lunak yang aman akan

memberikan tingkat kepercayaan yang tinggi dari user, user akan merasa nyaman

dan aman ketika berhubungan dengan sistem yang sudah kita bangun.

Institusi/organisasi

yang sudah menerapkan praktek keamanan sistem perangkat lunak bisa memperoleh

manfaat tambahan berupa berkurangnya cost (waktu dan biaya). Seiring dengan

pengurangan lubang pada perangkat lunak, keamanan sistem perangkat lunak harus

terintegrasi ke dalam siklus hidup pengembangan software (SLDC) secara penuh.

Kemanan harus “built in ” dalam produk yang sedang dikembangkan, dan tidak

hanya diberikan keamanan di luar perangkat lunak seperti menginstal antivirus.

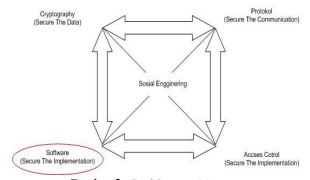

Menurut

(Istiyanto, 2011), Goal security manajemen terdapat pada 5 pondasi yaitu ;

Protokol,

Cryptografi,

Access Control, Software, Serta Sosial Engineering.

Pada

gambar tersebut, terdapat beberapa manajemenkeamanan salah satunya keamanan

software.Keamanan software dilakukan melalui pengukuranpada ukuran-ukuran

keamanan software yang bisa menimbulkan vulnerability pada setiap tahapan SDLC

(Software Development Life Circle) sehingga koreksi awal bisa dilakukan. Titik

pengukuran ini meliputi analisa arsitektural, pemodelan ancaman, verifikasi

desain, review desain, review kode, analisa kode, test unit dan test system.

Dengan praktekpraktek di atas diharapkan bisa menjamin kwalitas perangkat lunak

yang dirilis akan aman dariserangan.

§ Tahan

kemanan perangkat lunak

Keamanan

perangkat lunak merupakan hal yang nyata kesalahan dalam banyak pengembangan

sikulus perangkat lunak (SDLC) seperti yang sudah di jelaskan sebelumnya yaitu

persyaratan spesifikasi, desain, source code bagian dari perangkat lunak yang

menyebabkan vulnerability (khan & zulernine, 2009). Keamanan perangkat

lunak menjadikan salah satu ancaman keamanan untuk perangkat lunak, seperti :

1. Kesalahan

persyaratan spesifikasi (Requirementspecification) : salah atau terdapat

kekurangan persayaratan dalam requirement specification pada saat tahap

perancangan perangkat lunak .

2. Kesalahan

Desain : Kesalahan pada logical decision, yang merupakan representasi dari

keputusan desain sehingga menyebabkan kesalahan pada tahap membuat desain.

3. Kesalahan

Source Code : Kesalahan yang disebabkan karena desain akan bedampak pada saat

coding sehingga dapat menyebabkan kesalahan pada saat tahap implementasi.

KEAMANAN DAN PENGAWASAN

A. Keamanan

·

Definisi

Sistem Keamanan Jaringan

Sistem keamanan jaringan

adalah proses untuk mengidentifikasi dan mencegah pengguna yang tidak sah dari

suatu jaringan komputer. Tujuannya tentu saja untuk mengantisipasi resiko

ancaman berupa perusakan bagian fisik komputer maupun pencurian data seseorang.

·

Jenis

Gangguan Keamanan Jaringan

Ada beberapa jenis gangguan

keamanan jaringan yang perlu Anda ketahui. Berikut daftarnya:

·

Hacking:

perusakan pada infrastruktur jaringan komputer yang sudah ada.

·

Carding:

pencurian data terhadap identitas perbankan seseorang. Misalnya pencurian nomor

kartu kredit yang dimanfaatkan untuk berbelanja online.

·

Deface:

perubahan terhadap bentuk atau tampilan website.

·

Physing:

pemalsuan data resmi.

·

Macam-macam

Sistem Keamanan Jaringan

VPN (Virtual Private Network):

jaringan komunikasi lokal yang dapat terhubung melalui media jaringan. Fungsi

dari VPN secara tersendiri adalah untuk mendapatkan komunikasi yang aman

melalui internet.

Autentikasi: proses pengenalan

peralatan, sistem operasi, aplikasi, dan identitas pengguna yang terhubung

dengan jaringan komputer. Contohnya adalah saat pengguna memasukkan username

dan password untuk login ke jaringan.

DMZ (De-Militerized Zone):

berfungsi untuk melindungi sistem internal dari serangan hacker.

Enkripsi: teknik pengkodean

data yang dapat digunakan untuk menjaga data.

·

Tips

Keamanan Jaringan

Untuk menjaga keamanan

jaringan Anda, ikuti tips berikut ini:

·

Pasang

AntiVirus yang sesuai dengan kebutuhan Anda yang fungsinya untuk mencegah

berbagai macam virus komputer yang dapat merusak komputer dan menghilangkan

data-data penting.

·

Update

komputer Anda secara rutin. Software yang terinstal pada komputer perlu untuk

diperbarui demi menjaga keamanan komputer Anda.

·

Jangan

sembarangan membuka website yang tidak jelas, seperti situs-situs bajakan yang

didalamnya terdapat virus pathogen yang dapat menyebar ke perangkat komputer.

·

Anda

juga sebaiknya berhati-hati saat ingin mengunduh file dari internet, karena

bisa jadi juga terdapat virus atau malware didalamnya.

B. Pengawasan

Berbagai insiden keamanan pada

tahun 2018 mengungkap fakta bahwa sumber ancaman keamanan paling tinggi

risikonya bukanlah pihak luar (peretas) maupun serangan malware. Sumber

utamanya justru serangan yang dilakukan oleh orang dalam organisasi itu

sendiri, atau dikenal sebagai Insider Threat. Kasus ini semakin sering terjadi

dan berdampak pada risiko finansial yang tidak sedikit.

Perkembangan kondisi ini

tentunya memerlukan perhatian khusus dari perusahaan maupun pemerintah

setempat. Ancaman orang dalam yang terjadi, baik dengan sengaja maupun tidak

disengaja, terus meningkat secara konsisten sejak tahun 2015. Hal ini

dibuktikan dengan peningkatan jumlah posting berita tentang Insider Threat yang

berhasil diindeks oleh Google News sepanjang 2015-2018 (per Januari 2019),

yaitu:

·

2015:

808 berita

·

2016:

1400 berita (meningkat 74%)

·

2017:

1930 berita (meningkat 38%)

·

2018:

4230 berita (meningkat 119%)

Menurut sebuah laporan dari

CA, lebih dari lima puluh persen organisasi pernah mengalami Insider Threat

dalam dua belas bulan terakhir. Sementara itu, seperempat dari responden

mengatakan mereka menderita serangan lebih sering daripada tahun sebelumnya.

Lebih buruk lagi, sembilan puluh persen dari organisasi itu mengaku merasa

rentan terhadap ancaman orang dalam.

Menurut penelitian yang

dilakukan Ponemon, serangan dari Insider Threat yang sukses dapat menyebabkan

kerugian rata-rata USD 600 ribu. Serangan ini bisa datang dalam berbagai bentuk

dan ukuran, bahkan dari semua level karyawan.

Organisasi CyberSecurity

Insiders juga pernah melakukan survei atas 400.000 anggotanya. Survei ini

dirancang untuk mengungkap tren dan tantangan terbaru tentang ancaman orang

dalam serta solusi untuk mencegah atau mengurangi serangan tersebut. Survei ini

menghasilkan lima hal yang signifikan:

1. 90% organisasi merasa rentan terhadap serangan orang

dalam.

Faktor risiko utama yang

memungkinkan mencakup terlalu banyak pengguna dengan hak akses berlebihan

(37%), peningkatan jumlah perangkat dengan akses ke data sensitif (36%), dan

meningkatnya kompleksitas teknologi informasi (35%).

2. 53% perusahaan

mengonfirmasi terjadinya serangan orang dalam.

Serangan ini terjadi sepanjang

dua belas bulan terakhir (biasanya kurang dari lima serangan). Sedangkan 27%

organisasi mengatakan serangan orang dalam menjadi lebih sering.

3. Organisasi

mengalihkan fokus mereka pada deteksi Insider Threats.

Sebanyak 64% responden kini

mengalihkan fokus mereka pada deteksi Insider Threats, diikuti oleh metode

pencegahan (58%), dan analisis dan forensik pasca terjadinya pelanggaran (49%).

Penggunaan pemantauan perilaku pengguna semakin cepat; 94% organisasi

menyebarkan beberapa metode pemantauan pengguna dan 93% memonitor akses ke data

sensitif.

4. Teknologi yang paling populer digunakan untuk menekan

risiko ancaman orang dalam adalah Data Loss Prevention (DLP), enkripsi, dan

solusi manajemen identitas dan akses.

Untuk hasil yang lebih baik,

perusahaan dapat menambah dengan menggunakan Intrusion Detection System,

Intrusion Prevention Systems, manajemen log, dan platform Security Information

& Event Management (SIEM).

5. Sebagian besar (86%) dari organisasi sudah atau sedang

membangun program untuk mencegah ancaman orang dalam.

Sebanyak 36% responden mengaku

memiliki program formal untuk menanggapi serangan orang dalam, sedangkan 50%

fokus pada pengembangan program mereka.

Atasi Dengan Empat Pengawasan

Dalam hal ancaman orang dalam, mencegah adalah lebih

baik daripada menyembuhkan. Salah satu cara terbaik untuk mencegah data keluar

(exfiltrate) dari jaringan Anda adalah dengan membuat profil risiko karyawan,

termasuk membuat analisis perilaku.

Kerja sama, kolaborasi, dan komunikasi antarpersonel

maupun departemen adalah kunci untuk menerapkan program manajemen risiko

terhadap ancaman orang dalam secara efektif.

Sangat penting untuk menerapkan prosedur pelaporan

yang baik, termasuk menggabungkan pendekatan psikologis secara paralel dengan

aspek teknis. Dari aspek teknis, meski tidak mudah untuk mengamati, tetapi ada

indikasi teknis yang dapat menginformasikan perusahaan mengenai kejadian yang

berpotensi menjadi Insider Threat, bahkan sebelum data keluar dari lingkungan

jaringan perusahaan.

Inilah empat pengawasan yang dapat Anda lakukan untuk

mengantisipasi Insider Threat:

1) Pengawasan terhadap volume dan frekuensi akses data

oleh karyawan.

Perubahan kepribadian dan

perilaku karyawan yang dapat menyebabkan peningkatan volume dan frekuensi akses

data disinyalir menjadi titik awal potensi ancaman orang dalam. Kasus pencurian

Intellectual Property misalnya, berpotensi dilakukan oleh karyawan yang kurang

dari 30 hari akan mengundurkan diri. Penelitian oleh Deloitte bahkan lebih

mengaitkan ancaman orang dalam pada karyawan yang sebelumnya pernah melakukan

pelanggaran terhadap kebijakan TI.

2) Pengawasan

terhadap pola akses sistem yang tidak biasa, termasuk upaya akses ilegal.

Mengawasi akses karyawan,

pihak ketiga, seperti outsourcing atau kontraktor, khususnya pada upaya akses

sistem yang tidak dimiliki hak aksesnya atau bahkan belum pernah diakses

sebelumnya. Apalagi jika secara tiba-tiba karyawan ataupun pihak ketiga

memperoleh dokumen atau akses administrator di luar fungsi pekerjaan mereka.

3) Pengawasan atas

peningkatan ukuran dan frekuensi trafik yang dilakukan oleh setiap karyawan.

Kenaikan ukuran dan frekuensi

ini bisa dilihat dari pengiriman via surel maupun proses unggah ke cloud

pribadi. Penyelundupan Intellectual Property dan data yang bersifat

konfidensial sering kali menggunakan jalur surel sehingga sangat sulit

dibedakan antara yang legal dan ilegal.

4) Pengawasan terhadap upaya lain

Ancaman Insider Threat

seringkali dilakukan dengan menghindari (bypass) kontrol keamanan yang

difungsikan untuk melindungi aset digital organisasi.

DIBUAT OLEH KELOMPOK 3

KELAS : PTIK 1B

|

·

Wildan

Fathu Romdhon |

211223036 |

|

·

Ainur

Rafik |

211223043 |

|

·

Fitri

Awaliyah |

211223057 |

|

·

Herdiana

Kurniawan |

211223050 |

|

·

Alfina

Damayanti |

211223072 |

|

·

Ahmad

Fauzan |

211223051 |

|

·

Reza

Purnawansyah |

211223168 |

Untuk mendownload materi silahkan klik DOWNLOAD

Untuk Video Persentasi Silahkan klik TONTON

Tidak ada komentar:

Posting Komentar